Continua após a publicidade

Imagine que você está no metrô ou em um café, ouvindo música pelos seus fones de ouvido, sem imaginar que alguém pode estar te espionando. Essa situação, infelizmente, agora é real. Uma nova pesquisa mostra que milhões de pessoas estão vulneráveis a isso devido a uma série de falhas recém-descobertas no Bluetooth.

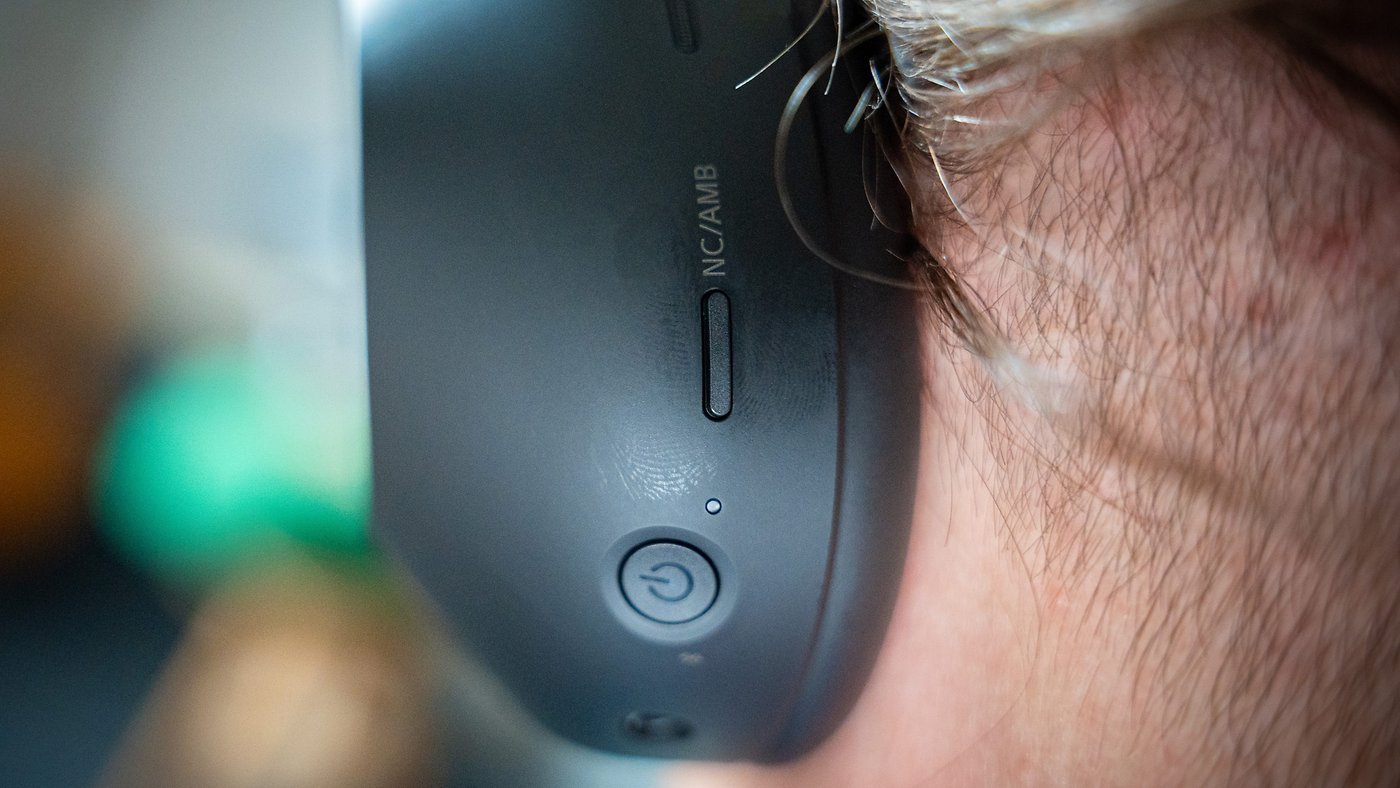

Pesquisadores de segurança da empresa alemã ERNW divulgaram um relatório detalhado sobre problemas na conectividade Bluetooth em dispositivos com tecnologia Airoha. Entre eles estão fones de ouvido sem fio, headphones e caixas de som de marcas conhecidas como Sony, JBL e Beyerdynamic. Com isso, milhões de aparelhos e quem os utiliza podem estar em risco.

Como os invasores podem explorar essas falhas

O relatório aponta que as vulnerabilidades estão no protocolo de comunicação personalizado usado nos chipsets Airoha, fabricados em Taiwan. Esses chips são utilizados tanto com Bluetooth Low Energy quanto com Bluetooth Classic, e acabam sendo expostos durante o uso. As falhas permitem que invasores acessem os fones de ouvido e também o dispositivo conectado, desde que estejam dentro do alcance do Bluetooth, que chega a aproximadamente 10 metros, sem que você perceba ou autorize.

Depois de conseguir esse acesso, existem diferentes formas de explorar a conexão insegura. A mais preocupante é a possibilidade de espionagem. Os invasores podem ativar os microfones dos fones de ouvido comprometidos para gravar sons do ambiente ou capturar informações sensíveis.

Continua após a publicidade

Outro método demonstrado pelos pesquisadores mostra que a falha também pode permitir aos invasores assumir o controle do smartphone conectado. Com esse acesso, seria possível executar comandos, como fazer ligações, e até ler informações sensíveis, como registros de chamadas, histórico e contatos. Além disso, dependendo do sistema operacional, o invasor ainda poderia ativar comandos por meio de assistentes de voz, ampliando o alcance da invasão.

Consumidores comuns devem se preocupar?

Apesar de tudo parecer bastante preocupante, os pesquisadores explicam que esse tipo de exploração representa maior risco para alvos de alto perfil, como políticos, ativistas e jornalistas. Para a maioria das pessoas, o risco é bem menor e não há motivo para alarde. Em muitos casos, inclusive, o usuário perceberia rapidamente se alguém tentasse invadir a conexão. Um exemplo disso seria se o áudio nos fones de ouvido parasse de tocar de forma inesperada. Além disso, o ataque exige que o invasor esteja fisicamente próximo, o que pode levantar suspeitas.

A empresa de segurança também compartilhou uma lista de dispositivos potencialmente afetados por usarem chips Airoha. Entre eles estão os modelos WH-1000XM4, WH-1000XM5 e o novo WH-1000XM6 da Sony. Outros modelos como WF-1000XM3, WF-1000XM4, LinkBuds S, CH-720N e ULT Wear também estão na lista.

Modelos como o Elite 8 Active da Jabra, o Endurance Race 2 da JBL e o Live Buds 3 também fazem parte da lista. Outros fones de ouvido que se destacam são o QuietComfort Earbuds da Bose e o Amiron 300 da Beyerdynamic. Os aparelhos da Marshall também são citados, como o Acton III, o Major V, o Minor IV e o Motif II.

Ainda assim, segundo os pesquisadores, o número de dispositivos vulneráveis pode ser bem maior, já que existem marcas menores com produtos que usam chips afetados, muitas vezes sem que os próprios fabricantes saibam disso.

O que podemos fazer? Existe uma forma de evitar?

A fabricante de chips taiwanesa já reconheceu o relatório depois que a empresa de segurança informou sobre as vulnerabilidades em março. Mas só no início de junho a Airoha disponibilizou um SDK atualizado para os fabricantes. Agora, marcas como Sony, Bose e JBL precisam aplicar essa correção por meio de atualizações de software nos dispositivos afetados.

Se o seu aparelho ainda não recebeu uma atualização, você pode tomar algumas medidas, como ficar atento a possíveis falhas de conexão durante o uso, ou desligar o Bluetooth do dispositivo sempre que ele não estiver sendo usado.

Você tem algum fone de ouvido afetado por essas vulnerabilidades? Queremos saber nos comentários.

Veja mais Notícias sobre Tecnologia

Publicidade